Краткое саммари

В 2025 году киберпреступники активизировались: за первые 9 месяцев зафиксировано более 870 млн веб-атак на российские компании. Фишинговые атаки выросли на 33% по сравнению с 2023 годом. Основные угрозы — XSS, RCE и Path Traversal. Злоумышленники активно используют ИИ для создания более правдоподобных фишинговых атак и переходят на многоканальные атаки через соцсети и мессенджеры.

В статье разбираем классы угроз безопасности сайтов: личная безопасность (компрометация паролей, перехват трафика), уязвимости в коде (SQL Injection, XSS, CSRF), проблемы CMS и системного софта. Для каждой категории даем конкретные решения и инструменты защиты.

Кому стоит прочитать эту статью:

- Владельцам сайтов и интернет-магазинов — узнаете, как защитить проект от взломов и избежать потери трафика и дохода

- Веб-мастерам и администраторам — получите практические рекомендации по настройке безопасности и выбору инструментов

- SEO-специалистам — поймете, как проблемы безопасности влияют на ранжирование и репутацию сайта

- Разработчикам — узнаете о современных методах атак и способах защиты кода

Почему нужно обеспечить безопасность сайта: актуальная статистика атак 2025 года

Киберпреступники не дремлют: по данным за первые 9 месяцев 2025 года зафиксировано более 870 млн веб-атак на российские компании. Наиболее атакуемыми остаются финансовый сектор (в среднем 4,6 млн атак на одну организацию) и ИТ-компании (3,5 млн атак). Промышленность столкнулась с четырёхкратным ростом веб-атак за этот период.

Почему защита сайта критически важна:

Потеря трафика и денег

Если сайт взломали, владельцы теряют клиентов, трафик и следовательно доход с сайта. В 2025 году средняя длительность DDoS-атаки на клиента составляет 11 часов — за это время можно потерять значительную часть аудитории.Санкции от поисковых систем

Поисковики оберегают пользователей и их данные, у взломанного сайта будет пометка в выдаче, при переходе пользователь увидит страницу с предупреждением, что сайт небезопасен. Из-за этого сайт потеряет большую долю трафика и может выпасть из индекса.Время на восстановление

Вместо того, чтобы разрабатывать новые фичи и улучшать сайт, придется потратить время и ресурсы на поиск вектора атаки, анализ логов, восстановление из бэкапов. Средний срок восстановления после серьезного взлома — от нескольких дней до недель.

Ответственность перед пользователями

Пользователи — главная ценность сайта, потеря их данных и паролей подрывает их доверие. Контроль действует на законодательном уровне: в РФ есть Закон о персональных данных, в Европе GDPR. За утечку персональных данных предусмотрены серьезные штрафы.

FAQ: Почему нужно обеспечить безопасность сайта

Как часто происходят атаки на сайты?

По статистике, за первые 9 месяцев 2025 года зафиксировано более 870 млн веб-атак на российские компании. В среднем это около 3,2 млн атак в день. Наиболее уязвимы финансовый сектор и ИТ-компании, но под удар попадают и небольшие сайты.

Что будет, если мой сайт взломают?

Последствия могут быть серьезными: потеря трафика и дохода, санкции от поисковых систем (предупреждение в выдаче или исключение из индекса), утечка данных пользователей и штрафы за нарушение законодательства о персональных данных. Восстановление может занять от нескольких дней до недель.

Защита нужна только крупным сайтам?

Нет. Малый и средний бизнес становится всё более привлекательной мишенью для кибератак. Злоумышленники часто используют автоматизированные скрипты, которые сканируют тысячи сайтов одновременно, ищут уязвимости и взламывают их массово. Даже небольшой сайт может стать жертвой.

Что угрожает безопасности сайта: классы угроз и способы защиты в 2026

Проблемы безопасности можно разделить на классы в зависимости от причины уязвимости:

Личная безопасность: защита паролей и данных администратора

Безопасность данных, которые могут скомпрометировать администратора сайта. К таким данным можно отнести пароли, сетевую активность и файлы на дисках.

1. Компрометация паролей

Обычно злоумышленники, которые уводят пароль от админки, добавляют на сайт ссылки на платные ресурсы, размещают на нем контент 18+ или по-другому топят ваш проект.

С помощью чего уводят пароли:

Трояны

Вирусные программы, появляющиеся на вашем компьютере под видом легитимного программного обеспечения.

Фишинг и ИИ-фишинг

Использование подставных страниц для заполнения данных. К примеру, злоумышленники под видом хостера присылают ссылку на страницу, похожую на админку хостинга или вашего же сайта, веб-мастер вводит пароль, и тот уходит злоумышленнику.

Новая угроза 2025 года: злоумышленники активно используют искусственный интеллект для создания более правдоподобных и качественных фишинговых атак. ИИ помогает генерировать тексты писем без грамматических ошибок, создавать более реалистичные поддельные страницы и даже имитировать стиль общения конкретных людей. Фишинговые атаки выросли на 33% по сравнению с 2023 годом и на 72% по сравнению с 2022 годом.

Также распространяются многоканальные атаки через социальные сети, мессенджеры и звонки, а также вредоносные QR-коды, которые переходят на вредоносные вложения или фишинговые страницы.

Брутфорс

Так называют перебор символов для подбора пароля. Элементарный пароль типа 1234 или 11111 подобрать будет довольно быстро. Также софт может быть уязвимым к подбору паролей. Например, если у админки нет какого-либо rate limiting — ограничения на количество запросов в единицу времени. Если она без ограничений позволяет очень быстро вводить пароли, злоумышленнику будет легко их перебирать.

Одинаковые пароли для разных сервисов

Представим, что пользователь придумал длинный надежный пароль со спецсимволами и заглавными буквами, но использует его на десятке сайтов. Администраторы одного из сайтов, куда он вводил пароль, решают сделать выгрузку из базы данных, а по какой-то причине все пароли хранятся в открытом виде. Недобросовестные сотрудники могут сливать данные или их могут украсть хакеры. Если будет слив данных и пароль с email попадут в даркнет, злоумышленники могут взять email и пароль из базы и попробовать его на разных популярных сайтах: в онлайн-банках, интернет-магазина, админках хостинг-провайдеров и других.

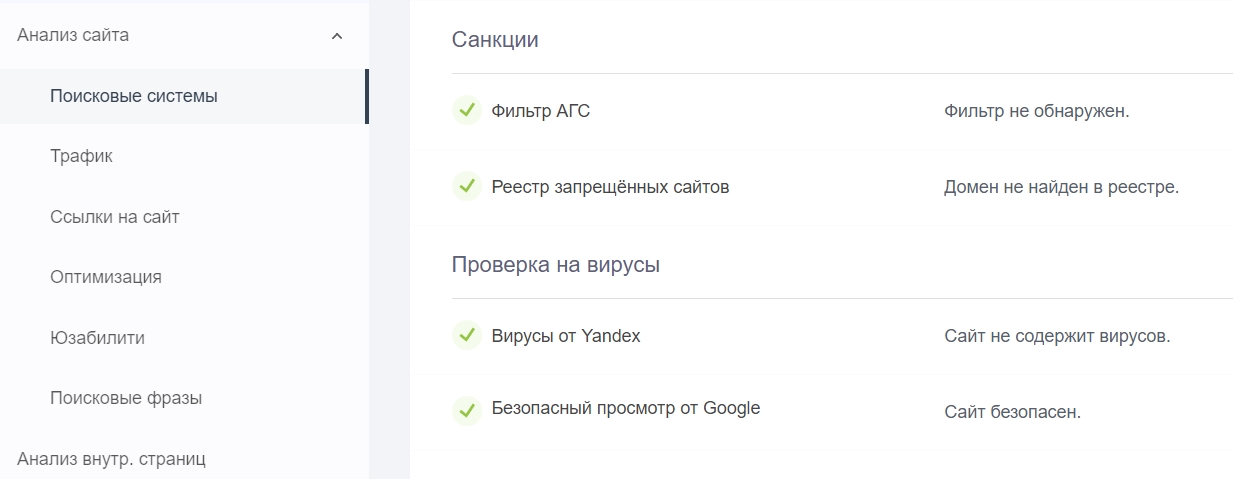

Проверить сайт на вирусы можно через сервис Анализ сайта, также он проанализирует сайт на санкции, оценит его техническую сторону и оптимизацию:

2. Перехват сетевого трафика

Ваш трафик можно перехватить, а вместе с ним и пароли. В каких случаях это может произойти:

При использовании публичного Wi-Fi

Допустим, веб-мастер пришел в кафе и подключился к бесплатному Wi-Fi с открытой сетью. Кто-то с обычным ноутбуком сидит за соседним столиком и может перехватить его трафик с помощью специальных программ. Веб-мастер заходит на свой сайт, где не используется HTTPS, то есть трафик не шифруется, вводит пароль — он оказывается у злоумышленника. Если трафик не шифруется, даже не обязательно вводить пароль, злоумышленник может утащить авторизационные cookie.

В корпоративной сети

Такое может произойти и в корпоративной сети, поскольку многие администраторы и владельцы бизнеса используют специальное ПО для мониторинга действий своих сотрудников. Кто-то с доступом к вашим данным может захотеть ими воспользоваться.

При использовании бесплатных прокси

Бесплатный сыр бывает только в мышеловке. Раньше было популярно размещать бесплатные прокси для перехвата трафика. Владелец может невозбранно перехватывать трафик, поскольку весь он идет через прокси.

Через Wi-Fi в гостях

Перехватить ваши данные могут люди, к чьей сети вы подключаетесь. Если вы подключились к Wi-Fi дома у приятеля, которому интересно почитать ваши переписки или выложить что-то шуточное в вашем блоге, он может настроить перехват трафика на роутере.

Также если вы вводите свои пароли на чужом компьютере, есть риск, что владелец компьютера сохраняет лог всех нажатых клавиш на клавиатуре с помощью специального ПО — кейлоггера.

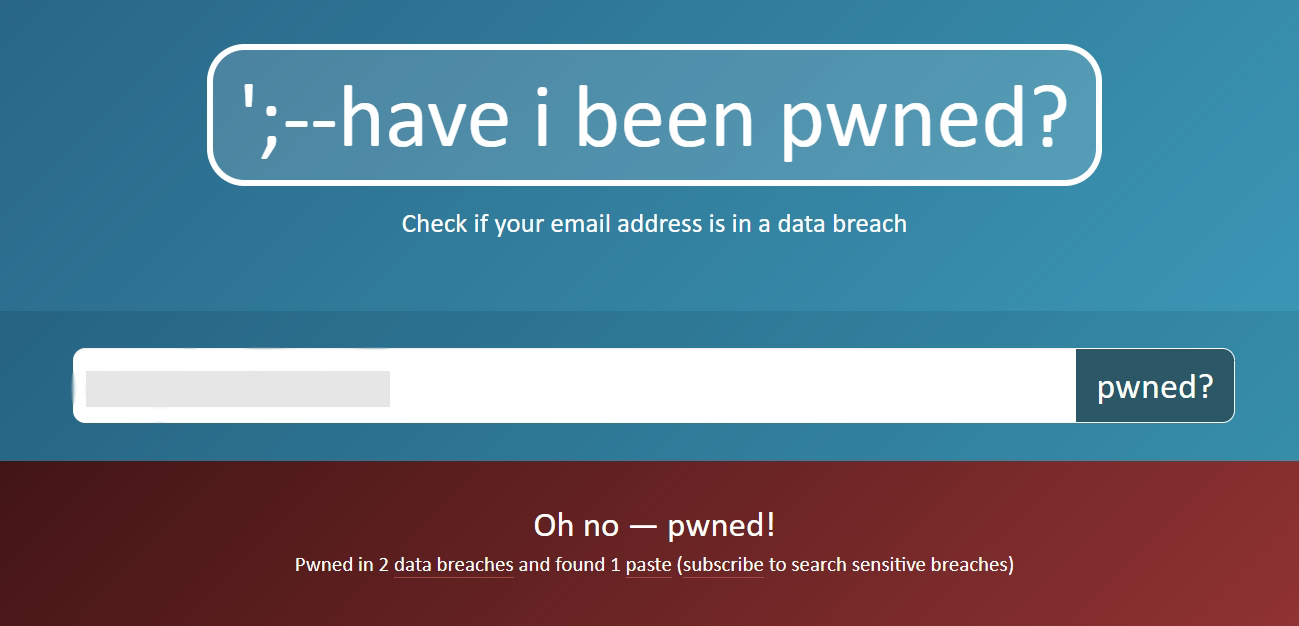

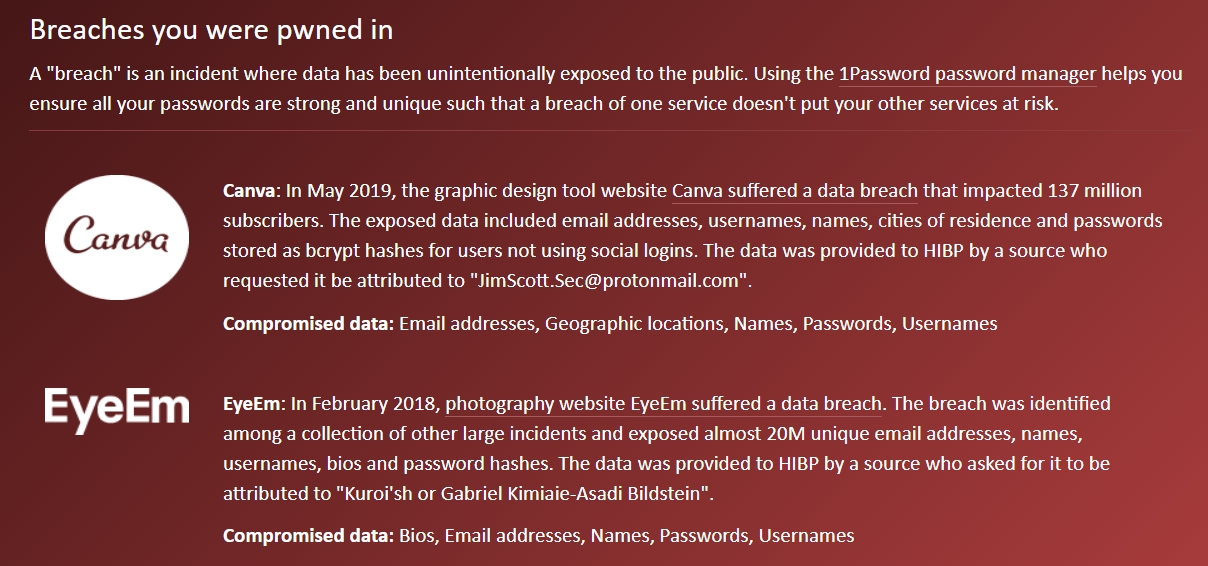

Как проверить, была ли утечка пароля

Сайт haveibeenpwned.com сканирует публичные сливы приватных данных. Если вы введете пароль или email, он проверит их участие в сливах и покажет, когда они были, с каких сайтов и какие данные попали к злоумышленникам.

После проверки пароля его лучше поменять на новый в любом случае.

Что делать: решения для личной безопасности

Как обезопасить пароли:

Для каждого сервиса придумывайте свой уникальный пароль длиной не менее 12-16 символов с буквами, цифрами и спецсимволами.

Для хранения учеток используйте менеджер паролей. В 2025 году лучшие решения: 1Password (лучший по безопасности и удобству), Keeper Password Manager (функциональный, никогда не подвергался утечкам), Dashlane (лучшие дополнительные функции), NordPass (интуитивный интерфейс), Bitwarden (открытый код, есть бесплатный тариф). Нужно будет запомнить один главный пароль для менеджера, а остальные можно сохранить в нем.

Не вводите пароли на чужих устройствах и не сканируйте подозрительные QR-коды — они могут вести на фишинговые страницы.

Используйте двухфакторную аутентификацию (2FA) с подтверждением по SMS, а лучше по специальному коду из приложения. К примеру, одноразовые пароли поддерживают Google Authenticator, Яндекс.Ключ, 1Password или Microsoft Authenticator. Обратите внимание: злоумышленники активно ищут способы обхода MFA, поэтому используйте аппаратные ключи безопасности для критически важных аккаунтов.

Поставьте пароль на SIM-карту на случай, если у вас ее украдут и будут использовать для двухфакторной аутентификации.

В админке сайта установите задержку для следующих попыток после ввода неправильного пароля (rate limiting), чтобы хакеру было сложнее их перебирать. Также настройте блокировку IP после нескольких неудачных попыток.

Как обеспечить сетевую безопасность:

Переведите свои сайты на HTTPS — это обязательно в 2026 году.

Если используете VPN, оценивайте, насколько доверяете провайдеру. Выбирайте проверенные сервисы с прозрачной политикой конфиденциальности.

Не используйте публичный Wi-Fi без VPN — даже в 2026 году это остается одним из основных векторов атак.

Не используйте бесплатные прокси — они часто используются для перехвата трафика.

FAQ: Личная безопасность

Какой менеджер паролей выбрать в 2026 году?

Лучшие решения: 1Password (лучший по всем параметрам), Keeper Password Manager (функциональный, никогда не подвергался утечкам), Dashlane (лучшие дополнительные функции), NordPass (интуитивный интерфейс), Bitwarden (открытый код, есть бесплатный тариф). Выбирайте в зависимости от ваших потребностей: для бизнеса подойдет 1Password или Keeper, для личного использования — Bitwarden или NordPass.

Насколько опасен фишинг с использованием ИИ?

Очень опасен. ИИ позволяет создавать более правдоподобные письма без грамматических ошибок, реалистичные поддельные страницы и даже имитировать стиль общения конкретных людей. Фишинговые атаки выросли на 33% по сравнению с 2023 годом. Всегда проверяйте адрес отправителя, не переходите по подозрительным ссылкам и используйте двухфакторную аутентификацию.

Можно ли использовать публичный Wi-Fi для работы с сайтом?

Только с VPN. Публичный Wi-Fi остается одним из основных векторов атак — злоумышленники могут перехватывать трафик даже в 2026 году. Если нужно срочно зайти в админку, используйте VPN от проверенного провайдера или мобильный интернет через телефон.

Уязвимости в коде сайта: XSS, SQL Injection, RCE и CSRF

RCE — удаленное выполнение кода

Это удаленное выполнение кода на взламываемом компьютере или сервере, злоумышленники могут получить доступ ко всем данным и учеткам.

Чаще всего это происходит через загрузку исполняемых файлов. Утрированный простой пример: злоумышленник берет php-файл, переименовывает его в shell.jpg.php и загружает в виде картинки на старую версию CMS Wordpress в комментарии, галерею — в какое-то место, куда можно загружать файлы. Есть вероятность, что он загрузится и поместится в папку на сервере. После обращения к нему код из файла начнет исполняться и злоумышленник сможет запускать команды. Это немного устаревший способ, сейчас в чистом виде такое практикуют редко, но с сайтами на старых версиях WP может сработать.

SQL Injection — внедрение SQL-кода

Способ основан на внедрении в запрос какого-то SQL-кода, с его помощью можно получить доступ к базе данных, прочитать содержимое таблиц, изменить, удалить или добавить данные, выполнить команды, добавить еще одну учетную запись.

Как это часто происходит: вы берете какой-то параметр от пользователя — например, юзернейм, вставляете его в SQL-запрос и, если вы не фильтруете специальные символы, злоумышленник может отредактировать юзернейм так, чтобы он содержал часть запроса. После того, как он выполнится на сервере, данные из базы данных появятся у него на странице сайта.

XSS — межсайтовый скриптинг

XSS или Cross-Site Scripting работает так: злоумышленник ищет уязвимости на сайте и благодаря им вставляет на сайт код JavaScript. В браузере пользователя этот код отображается как часть сайта. Вам как админу ресурса может прийти письмо с какой-то ссылкой, при переходе на нее запустится скрипт. Вы авторизуетесь на сайте как админ, а в это время авторизационные куки улетают злоумышленнику. Либо переходить по ссылкам даже не нужно, достаточно зайти на страницу и код активируется.

CSRF — межсайтовая подделка запроса

Атака CSRF использует недостатки протокола HTTP. Пользователь заходит на созданный злоумышленником сайт и выполняет действие — к примеру, решает капчу, где нужно передвинуть один объект в другой. В это время от лица пользователя JavaScript отправляет запрос на другой сервер и выполняет действие на другом сайте. Например, переводит деньги или меняет пароль.

Что делать: решения для уязвимостей в коде

Решение только одно — найти хорошего разработчика.

Без навыков программирования будет очень сложно найти такие уязвимости на своем ресурсе. Но есть и хорошая новость: у злоумышленников нет доступов к исходникам, так что находить уязвимости им будет еще сложнее. Если вы не владеете популярным сайтом, скорее всего ваш ресурс не очень интересен для взлома.

Важно: в 2026 году злоумышленники активно используют ИИ для автоматизации сканирования и эксплуатации уязвимостей. Это означает, что даже небольшие сайты могут стать жертвами массовых атак. Регулярно проверяйте код на уязвимости и используйте инструменты статического анализа кода.

FAQ: Уязвимости в коде

Какие уязвимости в коде наиболее опасны в 2026 году?

Наиболее распространенные и опасные: XSS (межсайтовый скриптинг) — 47,7% всех уязвимостей, SQL Injection (внедрение SQL-кода), RCE (удаленное выполнение кода) и Path Traversal (попытки получить доступ к файловой системе). В 2025 году злоумышленники активно используют ИИ для автоматизации поиска и эксплуатации этих уязвимостей.

Как защититься от SQL Injection и XSS без навыков программирования?

Без навыков программирования сложно защититься полностью. Но можно минимизировать риски: используйте актуальные версии CMS и плагинов, не устанавливайте подозрительные расширения, регулярно обновляйте систему. Для полной защиты нужен опытный разработчик, который правильно экранирует пользовательский ввод и использует подготовленные запросы (prepared statements).

Что делать, если я обнаружил уязвимость на своем сайте?

Немедленно обратитесь к разработчику или команде безопасности. Если уязвимость критическая (например, SQL Injection или RCE), временно отключите уязвимую функциональность до исправления. Обновите все пароли администраторов и проверьте логи на наличие подозрительной активности.

DoS и DDoS — атака на вычислительную систему

DoS (Denial of Service) — в первую очередь это ошибка программиста, связанная с плохой архитектурой. Злоумышленник создает такие условия, при которых пользователи не могут получить доступ к сайту.

DoS работает так: на сайте есть страницы, где запросы на ваш сайт идут очень медленно. Злоумышленник находит такие медленные страницы, к примеру, со сложной фильтрацией, поиском, пагинацией на тысячную страницу и так далее. Он отправляет туда много параллельных запросов и сайт перестает работать.

DDoS отличается тем, что атака идет не с одного устройства, а сразу с нескольких компьютеров, которые отправляют запросы.

Актуальная статистика 2025 года: количество DDoS-атак в первом полугодии 2025 года увеличилось вдвое по сравнению с аналогичным периодом 2024 года. Зафиксировано 61 212 атак (в среднем 340 ежедневно), максимальная мощность достигла 204 Гбит/с, а максимальная скорость — 100 миллионов пакетов в секунду. Средняя длительность атаки на клиента составляет 11 часов.

Новый тренд: злоумышленники смещают фокус на атаки уровня приложений (L7), которые выросли на 74% год к году во втором квартале 2025. Они имитируют легитимный трафик и целятся в уязвимости API и форм авторизации. Защита только на уровне L3-L4 уже недостаточна.

Что делать: решения для DoS и DDoS

Исправить проблемы в коде, чтобы страницы отвечали быстро. Для этого тоже нужно найти хорошего разработчика.

Добавить кэширование, но это не сработает для динамических сайтов с быстро обновляемым контентом.

Подключить Reverse Proxy / CDN для защиты от DDoS с многоуровневой фильтрацией (L2-L7).

Настроить защиту на уровне приложений (L7) — это критически важно в 2025 году, так как большинство атак направлено именно на этот уровень.

Эффективной будет защита, которая фильтрует не только HTTP-запросы, а HTTP + HTTPS на всем пути от клиента до момента передачи управления программам или скриптам CMS. Такая защита анализирует каждое посещение на клиентский сайт, поэтому требует больших ресурсов. Услугу защиты от DDoS-атак предоставляют многие хостинги, например, Zomro предлагает фильтрацию трафика не только L2-L3, а от L2 до L7. Система должна обучаться на профиле легитимного трафика конкретного ресурса.

Уязвимости в CMS WordPress: статистика и защита

Когда-то, возможно, существовали благородные пираты, которые взламывали софт и раздавали его нуждающимся. Но не стоит гнаться за выгодой, взломанные версии платных ПО, программ, плагинов, расширений и всего остального могут навредить безопасности сайта. Если у вас нет бюджета на платное ПО, поставьте бесплатную свежую версию WordPress.

С бесплатными CMS, включая WordPress, Drupal, Joomla и другие, тоже могут быть проблемы. Они имеют открытый исходный код, который может смотреть кто угодно. Хакеры тоже его смотрят и могут находить уязвимости. Дальше они ищут сайты на нужных им версиях WordPress, пишут скрипт и одной волной взламывают все эти сайты. И, например, размещают на них контент для взрослых или платные ссылки.

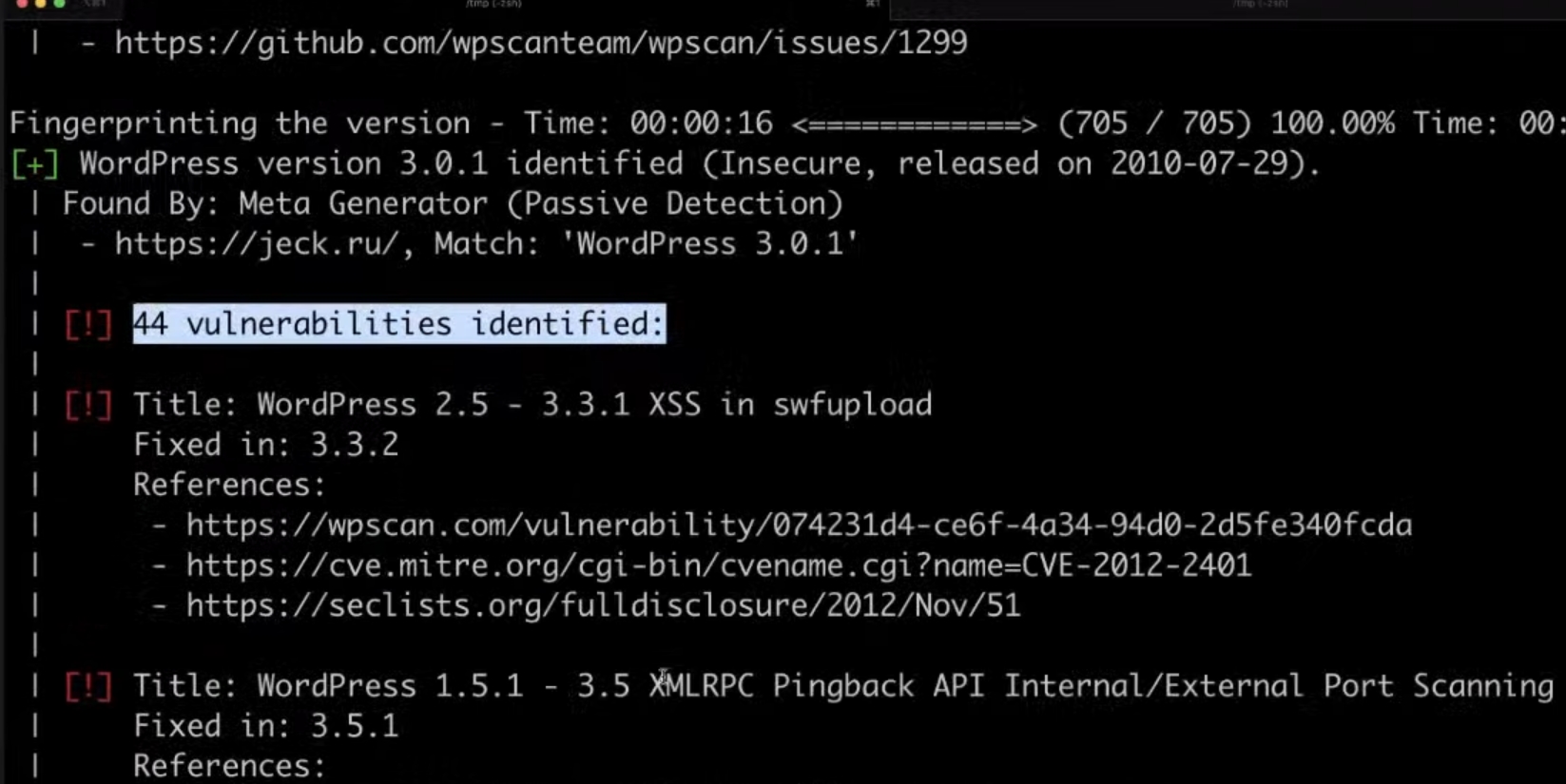

Масштаб проблемы сегодня: в 2024 году исследователи обнаружили 7,966 новых уязвимостей в экосистеме WordPress. Из них 7,633 уязвимости (96%) найдены в плагинах, 326 уязвимостей (4%) в темах, и только 7 уязвимостей затронули ядро WordPress. Проблема в том, что 33% обнаруженных уязвимостей не получали исправлений до публичного раскрытия информации, что оставляет сайты открытыми для атак длительное время.

Актуальные угрозы 2026 года: в сентябре 2025 года обнаружены две уязвимости в версиях WordPress до 6.8.2 (CVE-2025-58246 — утечка данных, CVE-2025-58674 — XSS). Также критическая уязвимость в плагине W3 Total Cache (CVE-2025-9501) позволяет выполнять произвольные PHP-команды без аутентификации — плагин установлен на миллионе сайтов.

Что делать: решения уязвимостей CMS

Если нет денег на платный софт, используйте бесплатный, но легальный.

Не допускайте, чтобы версия движка устаревала, регулярно обновляйте WordPress, плагины и темы. В 2026 году это критически важно — устаревшие версии становятся мишенью для массовых атак.

Не используйте взломанные и неизвестные плагины для CMS. Устанавливайте только плагины из официальных репозиториев или от проверенных разработчиков.

Мониторьте уязвимости и устанавливайте обновления безопасности немедленно после их выхода.

Используйте минимальное количество плагинов — чем больше плагинов, тем выше риск уязвимостей. Удаляйте неиспользуемые плагины и темы.

Для мониторинга можно использовать сервисы, для WordPress есть сканер с базой данных уязвимостей WPScan. Работает бесплатно с ограничением на количество проверок в сутки. Также регулярно проверяйте сайт на вирусы через сервис Анализ сайта PR-CY.

FAQ: Уязвимости в CMS

Сколько уязвимостей находят в WordPress каждый год?

В 2024 году обнаружено 7,966 новых уязвимостей в экосистеме WordPress. Из них 96% приходится на плагины, 4% на темы, и только 7 уязвимостей затронули ядро WordPress. Проблема в том, что треть уязвимостей не получают исправлений до публичного раскрытия, что оставляет сайты уязвимыми.

Как часто нужно обновлять WordPress и плагины?

Обновления безопасности нужно устанавливать немедленно после выхода — злоумышленники быстро узнают о новых уязвимостях и начинают массовые атаки. Обычные обновления можно устанавливать в течение недели после релиза, предварительно проверив совместимость с вашими плагинами и темой.

Можно ли использовать взломанные платные плагины?

Нет, категорически нельзя. Взломанные плагины часто содержат вредоносный код, бэкдоры и уязвимости. Если нет бюджета на платный плагин, используйте бесплатные альтернативы из официального репозитория WordPress или найдите легальную бесплатную версию.

Уязвимости в системном софте: обновление PHP 8.5 и других компонентов

Уязвимости софта сложнее эксплуатировать, но они опаснее.

Многие забывают обновлять системное программное обеспечение: Apache, PHP и так далее. Актуальные версии PHP в 2026 году: PHP 8.5 (выпущена в ноябре 2025 года), PHP 8.4 (выпущена в ноябре 2024 года) и PHP 8.3. Версии PHP 7.4 и ниже больше не поддерживаются и имеют незакрытые уязвимости в безопасности. Если вы используете PHP 7.4 или старше, срочно обновитесь до PHP 8.3 или выше.

Бывает, что пользователи не обновляют PHP из-за старых плагинов и расширений, которые поддерживаются только на какой-то устаревшей версии. Такие плагины почти на 100% уязвимы. Лучше найти современные альтернативы или обновить плагины, чем оставаться на устаревшей версии PHP.

Что делать: решения для уязвимостей софта

Регулярно обновляйте софт на сервере. Иногда этим занимается хостинг-провайдер, но проверяйте актуальность версий самостоятельно. В 2026 году критически важно использовать PHP 8.3 или выше.

Если у вас стоит старый софт и обновить его по каким-то причинам невозможно, ограничьте к нему доступ — закрывайте порты с помощью Firewall. Почему это важно: к примеру, если в Базе данных, которую вы используете, будет какая-то уязвимость, благодаря Firewall снаружи никто не сможет до нее достучаться.

Устанавливайте только необходимое. Если можете обойтись без какого-то плагина — удалите его. Чем меньше софта, тем статистически менее вероятна уязвимость.

Разносите разные сайты на разные сервера — если вас взломают и вы что-то потеряете, то хотя бы не все сразу.

FAQ: Уязвимости в системном софте

Какая версия PHP актуальна в 2026 году?

Актуальные версии: PHP 8.5 (выпущена в ноябре 2025), PHP 8.4 (ноябрь 2024) и PHP 8.3. Версии PHP 7.4 и ниже больше не поддерживаются и имеют незакрытые уязвимости. Если ваш сайт работает на PHP 7.4 или старше, срочно обновитесь до PHP 8.3 или выше.

Что делать, если плагины не поддерживают новую версию PHP?

Найдите современные альтернативы плагинам или обновите их до версий, совместимых с актуальным PHP. Старые плагины, которые не обновляются, почти на 100% уязвимы и представляют серьезную угрозу безопасности. Лучше временно отказаться от функциональности, чем оставаться на устаревшей версии PHP.

Кто должен обновлять системный софт на сервере?

Обычно этим занимается хостинг-провайдер, но не всегда. Проверяйте актуальность версий самостоятельно и при необходимости обращайтесь в поддержку хостинга с просьбой обновить PHP, Apache и другие компоненты. На VPS и выделенных серверах обновления нужно делать самостоятельно или через систему управления.

Уязвимости открытых систем управления

Открытые системы управления позволяют просматривать данные пользователей и другую информацию из баз данных сайта. К примеру, phpMyAdmin с открытым исходным кодом для администрирования СУБД MySQL. Если пароль от вашей базы данных будет слит, хакеру не придется ничего придумывать, он просто зайдет в админку и сделает все, что ему нужно.

Что делать: как закрыть уязвимости систем управления

Если нужен доступ к каким-то специфическим сервисам, установите VPN. Сначала подключайтесь к VPN, а потом получайте доступ к ресурсам, в том числе Базе данных.

Лучшее решение — удалить и не пользоваться открытыми системами управления. Если они не нужны, лучше их не устанавливать.

Если открытые системы управления необходимы, ограничьте доступ по IP-адресам через .htaccess или настройки веб-сервера. Разрешайте доступ только с доверенных IP.

FAQ: Уязвимости открытых систем управления

Можно ли безопасно использовать phpMyAdmin?

Технически можно, но это не рекомендуется. Если phpMyAdmin необходим, ограничьте доступ по IP-адресам, используйте сильные пароли и двухфакторную аутентификацию, регулярно обновляйте до последней версии. Лучше использовать SSH-туннель для доступа к базе данных или командную строку через SSH.

Как ограничить доступ к phpMyAdmin по IP?

Настройте .htaccess в директории phpMyAdmin или используйте настройки веб-сервера (Apache/Nginx) для ограничения доступа только с ваших IP-адресов. Также можно использовать VPN — сначала подключайтесь к VPN, затем получайте доступ к phpMyAdmin.

Итоги: как защитить сайт от взломов в 2026 году

Злоумышленники не дремлют и постоянно ищут новые способы взлома. В 2025 году зафиксировано более 870 млн веб-атак на российские компании, количество DDoS-атак выросло вдвое, а фишинговые атаки увеличились на 33% по сравнению с 2023 годом. Злоумышленники активно используют ИИ для автоматизации атак и создания более правдоподобных фишинговых сообщений.

Взламывают даже крупные корпорации, которые инвестируют в безопасность и ищут уязвимости с помощью Bug Bounty — нанятых хакеров, которые специально пытаются их взломать. Если вы не следите за безопасностью сайта и вас еще не взломали, скорее всего вы пока просто не нужны хакерам — но это временно.

Что нужно делать для защиты сайта в 2026

Используйте актуальные версии PHP (8.3 или выше), CMS, плагинов и системного софта. В 2024 году в WordPress обнаружено почти 8 тысяч уязвимостей — регулярные обновления критически важны.

Защищайте пароли: используйте менеджеры паролей (1Password, Keeper, Bitwarden), двухфакторную аутентификацию, уникальные пароли для каждого сервиса.

Настройте защиту от DDoS на уровне L7 — в 2025 году атаки на уровне приложений выросли на 74%. Используйте многоуровневую фильтрацию трафика.

Регулярно проверяйте сайт на уязвимости с помощью WPScan (для WordPress) и других инструментов. Используйте сервис Анализ сайта PR-CY для проверки на вирусы и санкции.

Ограничьте использование плагинов и расширений — чем меньше софта, тем ниже риск уязвимостей. Удаляйте неиспользуемые плагины и темы.

Если сайт развивается и становится популярнее, инвестируйте в его безопасность: наймите опытного разработчика для аудита кода, подключите профессиональную защиту от DDoS, настройте мониторинг безопасности.

Безопасность сайта — это не разовое мероприятие, а постоянный процесс. Регулярно обновляйте системы, мониторьте уязвимости и будьте готовы к новым типам атак, которые появляются каждый год.